登录日志是一种常用工具,用于排查用户访问问题并调查风险登录活动。 审核日志收集 Microsoft Entra ID 中记录的每个事件,并可用于调查对环境所做的更改。 有 30 多个列可供选择,用于自定义 Microsoft Entra 管理中心门户中登录日志的视图。 还可以根据需要自定义和筛选审核日志。

本文介绍了如何自定义列,然后筛选日志以更高效地查找所需信息。

先决条件

- 一个工作 Microsoft Entra 租户,具有与之关联的相应 Microsoft Entra 许可证。

- 报告读取者是访问活动日志所需的最低特权角色。

如何在 Microsoft Entra 管理中心访问活动日志

始终可以在https://mysignins.windowsazure.cn上访问自己的登录历史记录。 还可以从 Microsoft Entra ID 的“用户”和“企业应用程序”中访问登录日志。

提示

本文中的步骤可能因开始使用的门户而略有不同。

- 至少以报告读取者身份登录到 Microsoft Entra 管理中心。

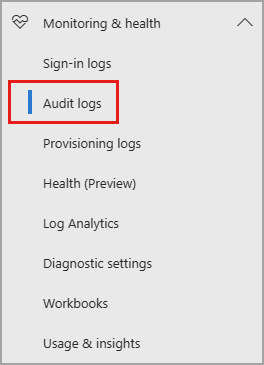

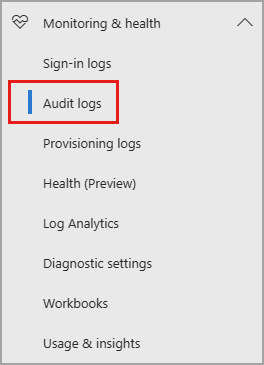

- 浏览到“标识”>“监视和运行状况”>“审核日志”/“登录日志”。

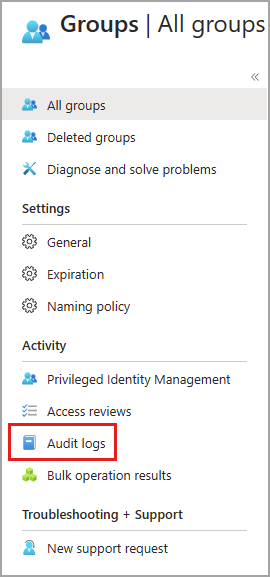

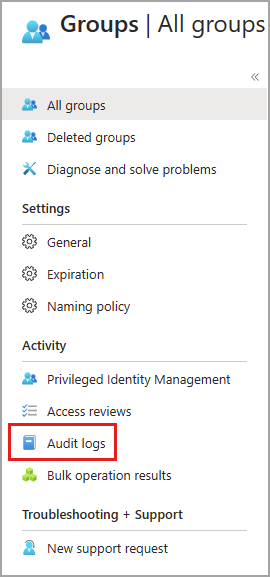

借助 Microsoft Entra 审核日志中的信息,可以出于合规性目的访问系统活动的所有记录。 可以从 Microsoft Entra ID 的“监视和运行状况”部分访问审核日志,可在其中对每个类别和活动进行排序和筛选。 还可以在管理中心区域中访问正在调查的服务的审核日志。

例如,假设希望更改 Microsoft Entra 组,可以从“Microsoft Entra ID”>“组”访问审核日志。 从服务访问审核日志时,会根据服务自动调整筛选器。

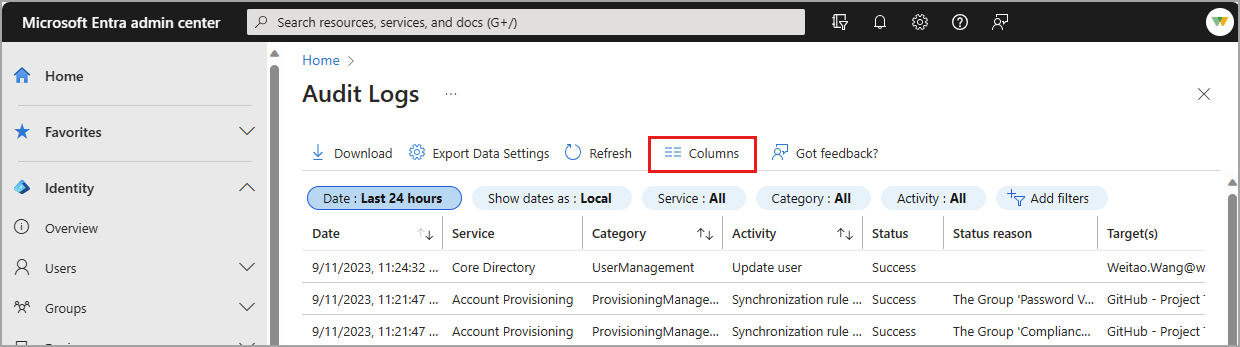

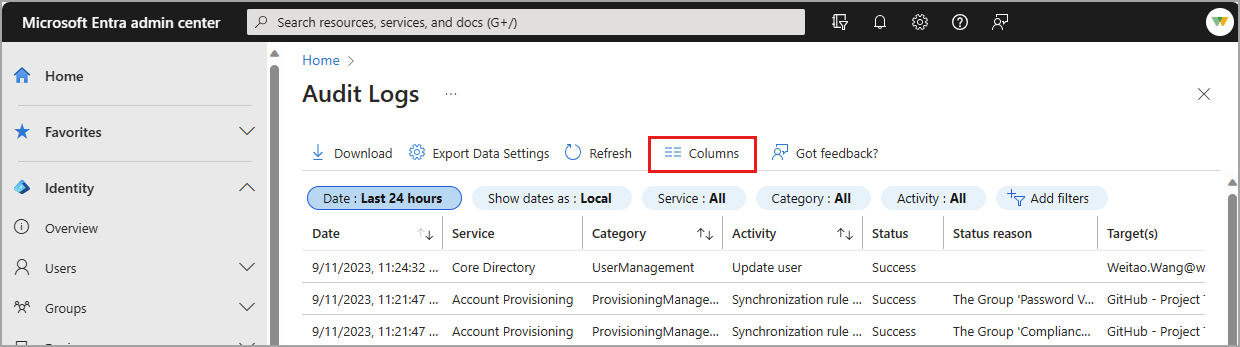

自定义审核日志的布局

你可以自定义审核日志中的列以只查看所需信息。 “服务”、“类别”和“活动”列彼此相关,因此这些列应始终可见。

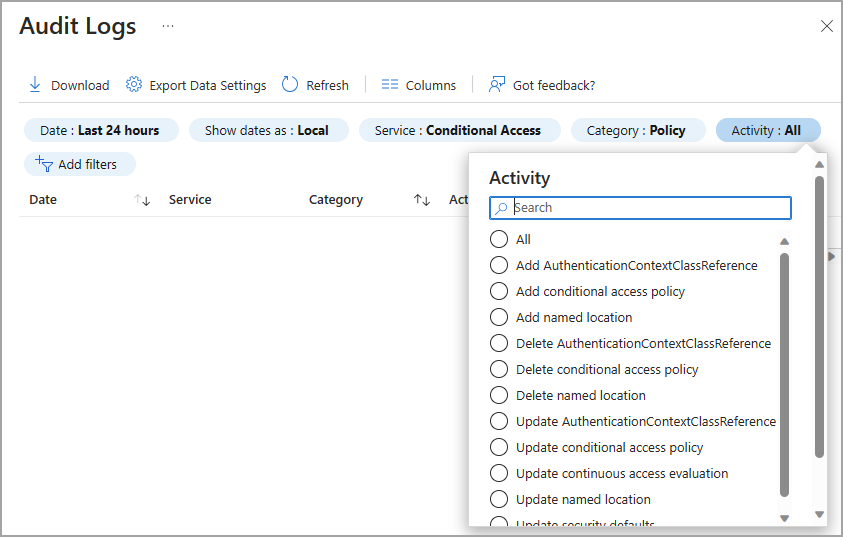

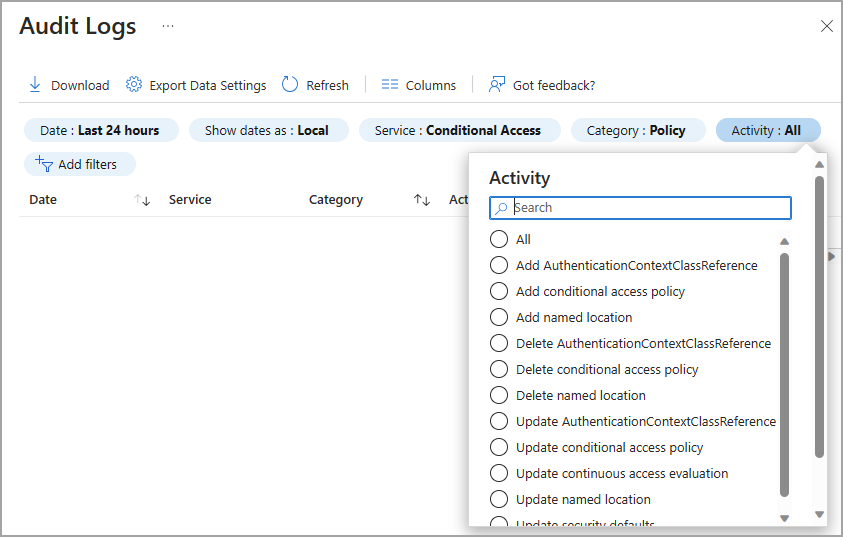

筛选审核日志

按服务筛选日志时,类别和活动详细信息会自动更改。 在某些情况下,可能只有一个类别或活动。 有关这些详细信息的所有潜在组合的详细表,请参阅审核活动。

服务:默认为所有可用服务,但可以通过从下拉列表中选择某一选项将列表筛选至一项或多项服务。

类别:默认为所有类别,但可以筛选以查看活动类别,例如更改策略或激活符合条件的 Microsoft Entra 角色。

活动:基于选择的类别和活动资源类型。 可以选择要查看的特定活动,也可以全选。

可以使用 Microsoft Graph API 获取所有审核活动的列表:https://graph.chinacloudapi.cn/<tenantdomain>/activities/auditActivityTypesV2?api-version=beta

状态:允许根据活动是成功或失败来查看结果。

目标:允许搜索活动的目标或收件人。 按名称或用户主体名称 (UPN) 的前几个字母进行搜索。 目标名称和 UPN 区分大小写。

发起者:允许使用活动发起者姓名或 UPN 的前几个字母来按其进行搜索。 名称和 UPN 区分大小写。

日期范围:用于定义已返回数据的时间范围。 可以按过去 7 天、24 小时或自定义时间范围进行搜索。 选择自定义时间范围时,可以配置开始时间和结束时间。

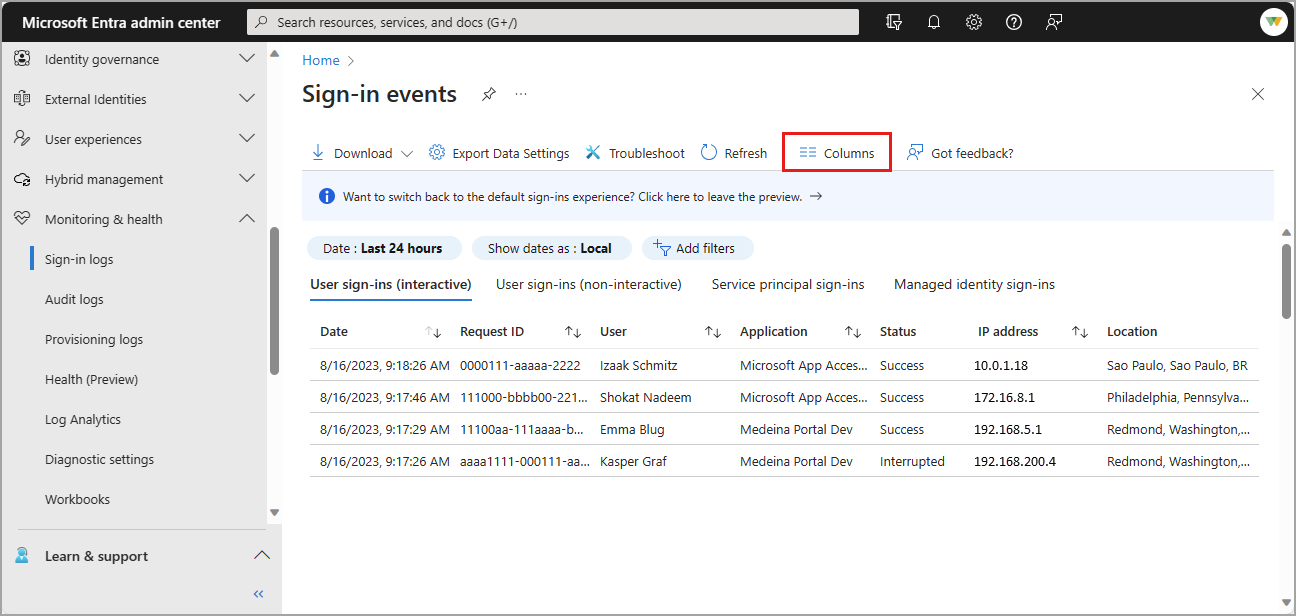

在登录日志页面,可以在四种登录日志类型之间切换。

交互式用户登录:一种登录方式,用户可通过这种方式提供身份验证因素,例如密码、通过 MFA 应用提供的响应、生物识别因素或 QR 码。

非交互式用户登录:由客户端代表用户执行的登录。 此类登录不需要用户进行任何交互,也不需要用户提供身份验证因素。 例如,使用不要求用户输入凭据的刷新令牌和访问令牌进行身份验证和授权。

服务主体登录:应用和服务主体执行的登录,不涉及任何用户。 在此类登录中,应用或服务代表自己提供对资源进行身份验证或访问所需的凭据。

Azure 资源托管标识登录:其机密由 Azure 管理的 Azure 资源的登录。 有关详细信息,请参阅什么是 Azure 资源的托管标识?

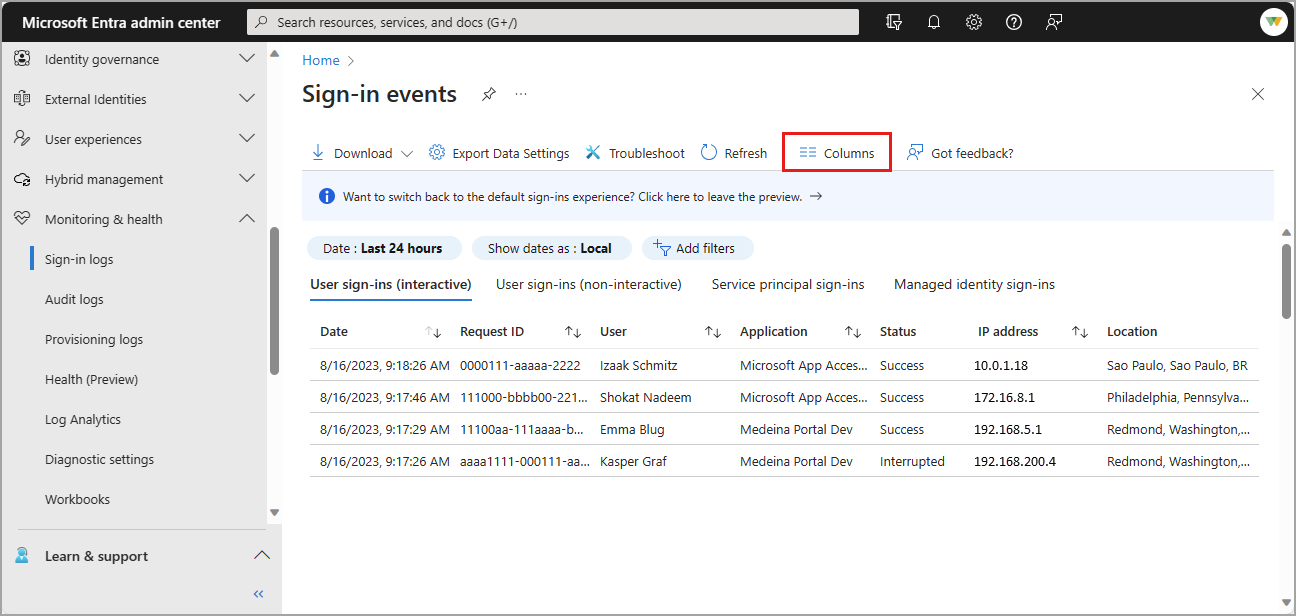

自定义登录日志的布局

可以使用 30 多个列选项自定义交互式用户登录日志的列。 为了更有效地查看登录日志,请花一些时间根据需要对视图进行自定义。

- 从日志顶部的菜单中选择“列”。

- 选择要查看的列,然后选择窗口底部的“保存”按钮。

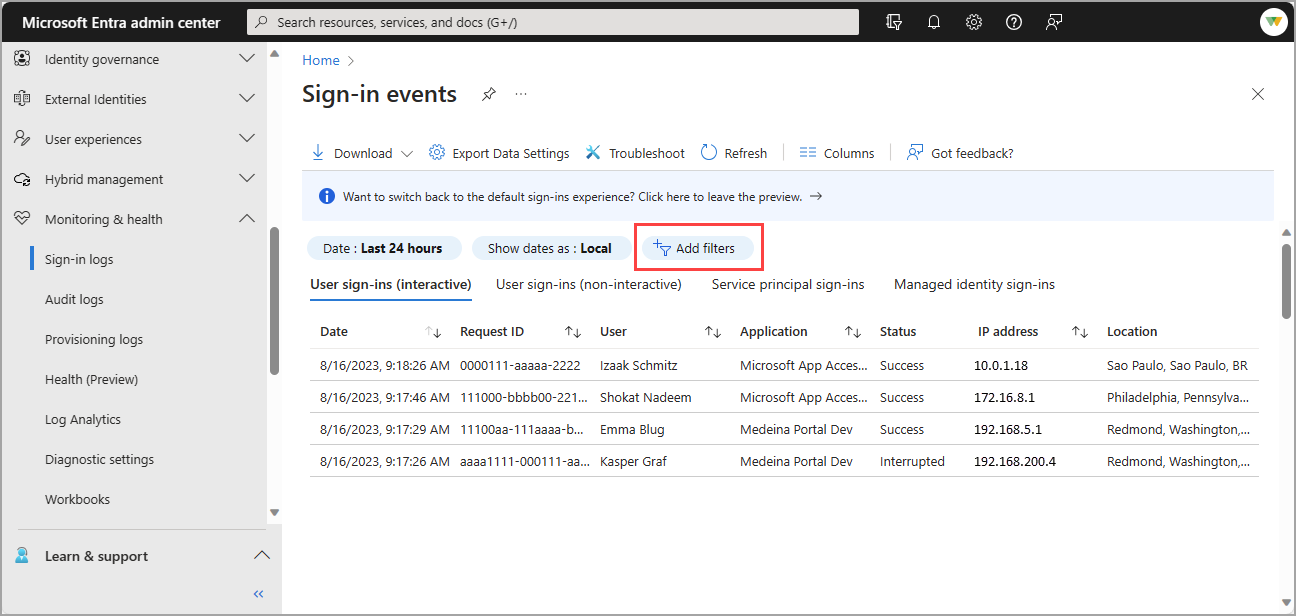

筛选登录日志

筛选登录日志是快速查找与特定方案匹配的日志的有效方法。 例如,可以筛选列表以仅查看在特定地理位置、从特定操作系统或通过特定类型的凭据发生的登录。

某些筛选器选项会提示你选择更多选项。 按照提示为筛选器做出所需的选择。 可以添加多个筛选器。

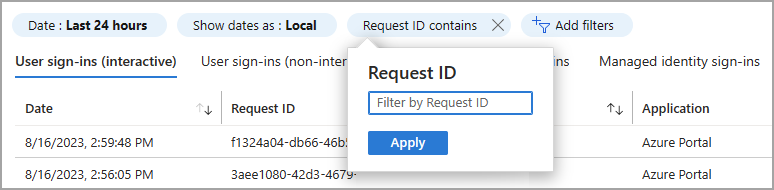

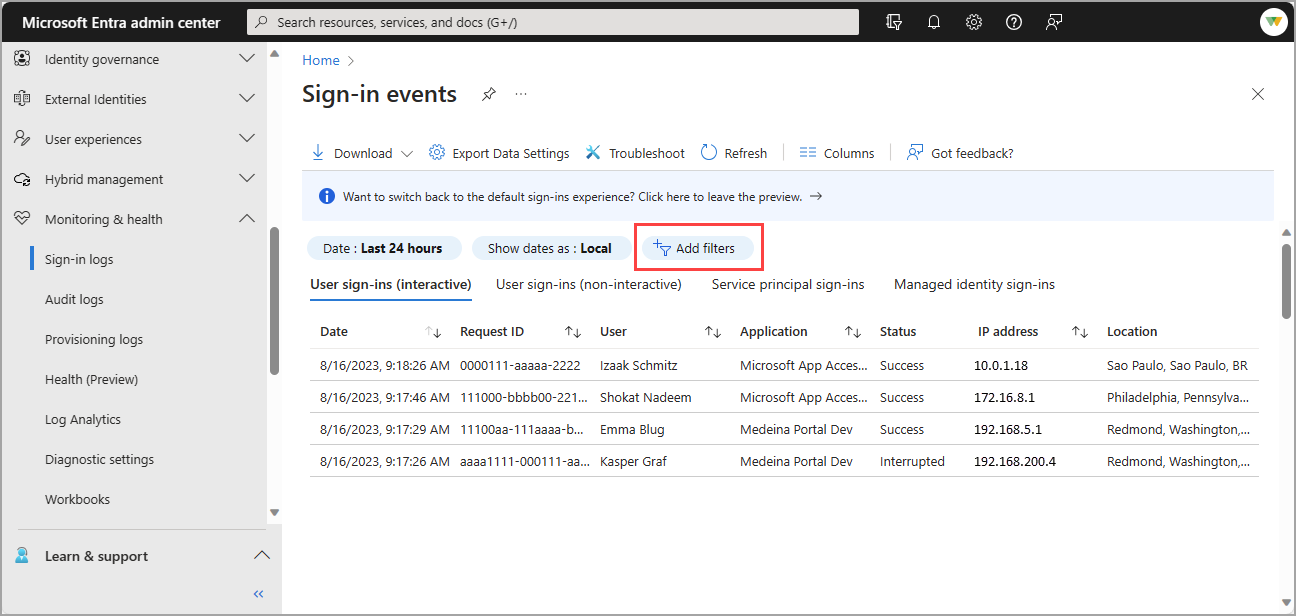

选择“添加筛选器”按钮,选择一个筛选器选项,然后选择“应用”。

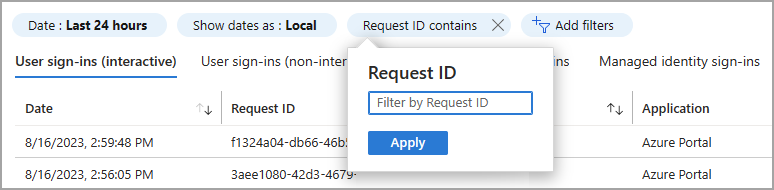

输入特定详细信息 - 例如请求 ID - 或者选择其他筛选器选项。

可以筛选多个详细信息。 下表描述了一些常用的筛选器。 并非所有筛选器选项都介绍。

| 筛选 |

说明 |

| 请求 ID |

登录请求的唯一标识符 |

| 相关 ID |

属于单一登录尝试的所有登录请求的唯一标识符 |

| 用户 |

用户的用户主体名称 (UPN) |

| 应用程序 |

登录请求所面向的应用程序 |

| 状态 |

选项包括成功、失败和已中断 |

| 资源 |

用于登录的服务的名称 |

| IP 地址 |

用于登录的客户端的 IP 地址 |

| 条件性访问 |

选项包括未应用、 成功和失败 |

现在,已根据需求设置登录日志表的格式,可以更有效地分析数据。 可以通过将日志导出到其他工具来进一步分析和保留登录数据。

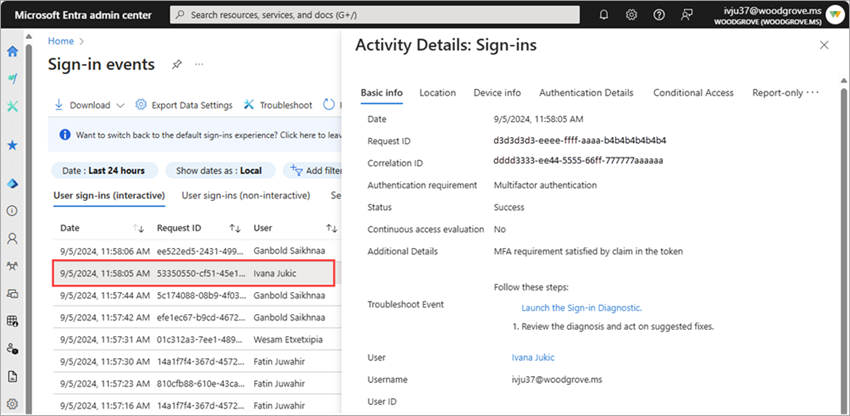

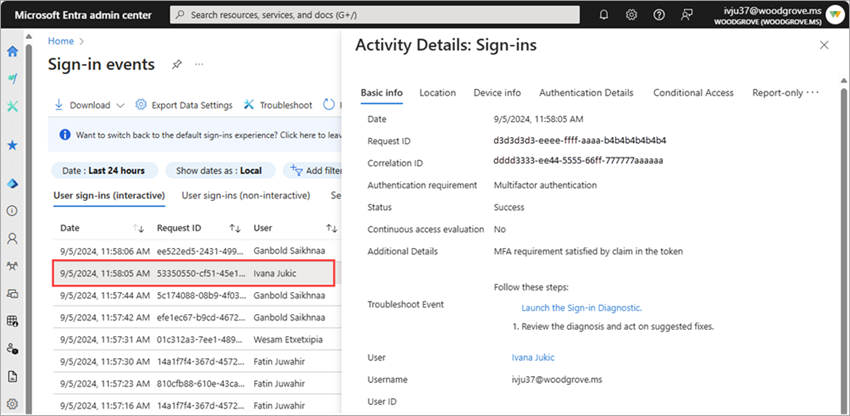

自定义列和调整筛选器有助于查看具有类似特征的日志。 要查看登录的详细信息,请选择表中的行以打开“活动详细信息”面板。 面板中有多个选项卡要浏览。 有关详细信息,请参阅登录日志活动详细信息。

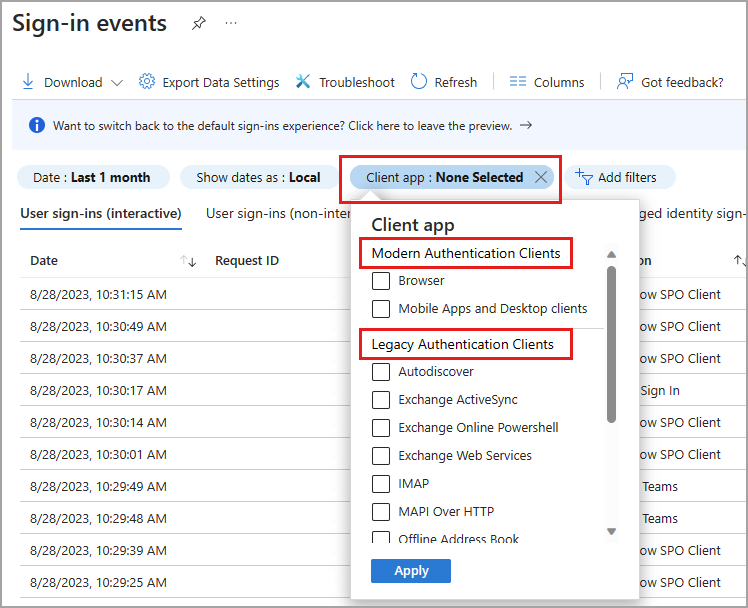

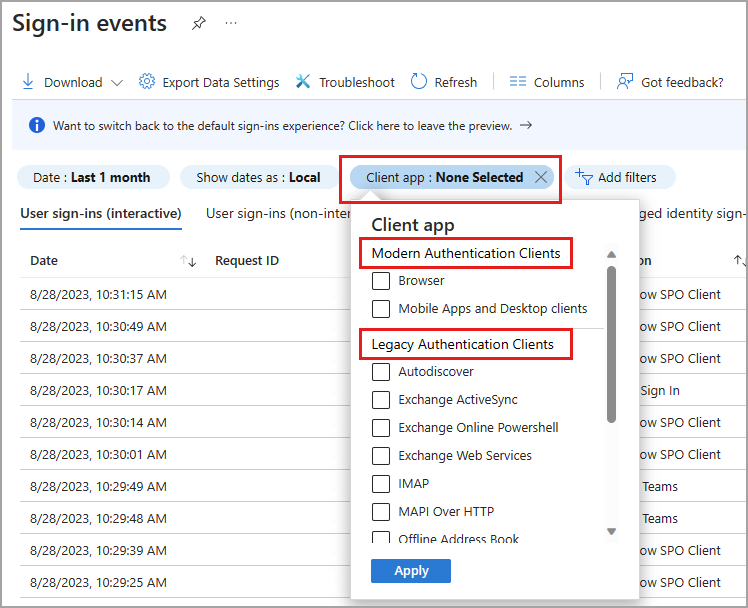

客户端应用筛选器

查看登录的来源时,可能需要使用“客户端应用”筛选器。 客户端应用有两个子类别:新式身份验证客户端和旧式身份验证客户端。 新式身份验证客户端有两个子类别:浏览器和移动应用和桌面客户端。 旧式身份验证客户端有几个子类别,它们在旧式身份验证客户端详细信息表中定义。

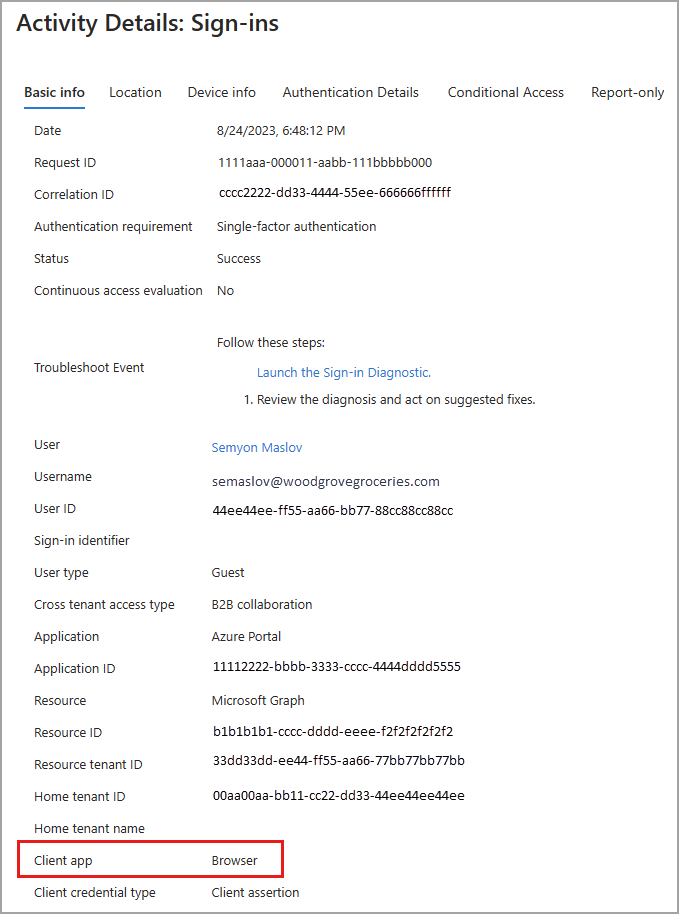

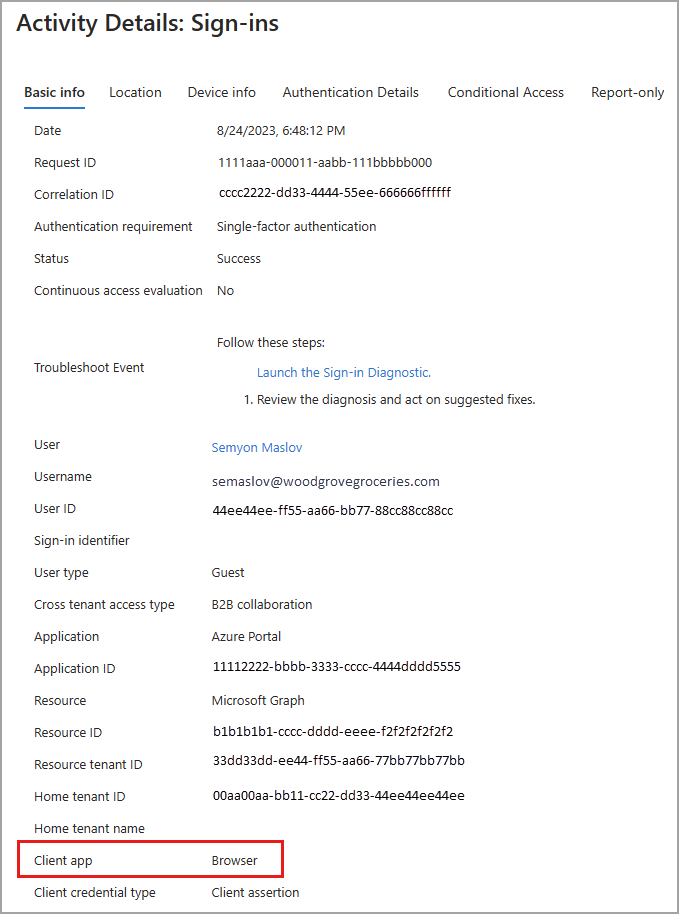

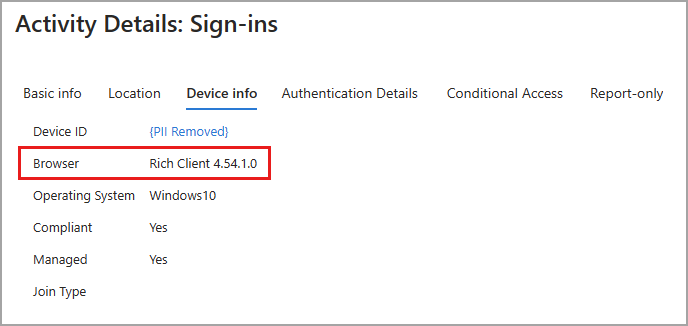

浏览器登录包括来自 Web 浏览器的所有登录尝试。 从浏览器查看登录的详细信息时,“基本信息”选项卡显示“客户端应用:浏览器”。

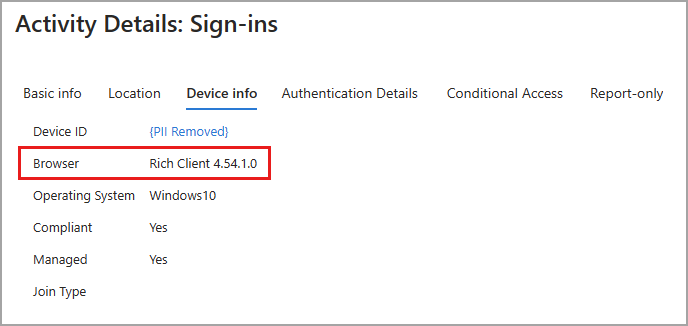

在“设备信息”选项卡上,“浏览器”显示 Web 浏览器的详细信息。 列出了浏览器类型及版本,但在某些情况下,浏览器名称和版本不可用。 你可能会看到类似于“Rich Client 4.0.0.0”的内容。

旧式身份验证客户端详细信息

下表提供了每个旧式身份验证客户端选项的详细信息。

| 名称 |

描述 |

| 经验证的 SMTP |

由 POP 和 IMAP 客户端用来发送电子邮件。 |

| 自动发现 |

由 Outlook 和 EAS 客户端用来查找和连接 Exchange Online 中的邮箱。 |

| Exchange ActiveSync |

此筛选器显示尝试 EAS 协议的所有登录尝试。 |

| Exchange ActiveSync |

显示使用客户端应用通过 Exchange ActiveSync 连接到 Exchange Online 的用户进行的所有登录尝试 |

| Exchange Online PowerShell |

用于通过远程 PowerShell 连接到 Exchange Online。 如果阻止 Exchange Online PowerShell 的基本身份验证,则需使用 Exchange Online PowerShell 模块进行连接。 有关说明,请参阅使用多重身份验证连接到 Exchange Online PowerShell。 |

| Exchange Web 服务 |

Outlook、Outlook for Mac 和非 Microsoft 应用使用的编程接口。 |

| IMAP4 |

使用 IMAP 检索电子邮件的旧版邮件客户端。 |

| 基于 HTTP 的 MAPI |

由 Outlook 2010 及更高版本使用。 |

| 脱机通讯簿 |

通过 Outlook 下载并使用的地址列表集合的副本。 |

| Outlook Anywhere(基于 HTTP 的 RPC) |

由 Outlook 2016 及更低版本使用。 |

| Outlook 服务 |

由 Windows 10 的邮件和日历应用使用。 |

| POP3 |

使用 POP3 检索电子邮件的旧版邮件客户端。 |

| Reporting Web Services |

用于在 Exchange Online 中检索报表数据。 |

| 其他客户端 |

显示用户的所有登录尝试,客户端应用不包括在其中或未知。 |

相关内容