处于合规性目的,Microsoft Entra 会记录所有对 Azure 租户的登录。 IT 管理员需要了解登录日志中的值的含义,以便可以正确解释日志值。

本文介绍登录日志中找到的值。 这些值为排查登录错误提供了宝贵的信息。

登录活动组件

在 Microsoft Entra ID 中,登录活动由三个主要组件组成:

- 用户:执行登录的身份(用户)。

- 方式:用于访问的客户端(应用程序)。

- 对象:身份访问的目标(资源)。

在调查登录时,请重点关注这三个组件,以缩小搜索范围,这样就不必查看每个细节。 在这三个组件中的每一个组件中,都有可能提供更多信息的相关标识符。 每次登录都还包含将登录尝试与相关活动关联起来的唯一标识符。

谁

以下详细信息与用户相关:

- 用户

- 用户名

- 用户 ID

- 登录标识符

- 用户类型

方式

可以通过查看以下详细信息来识别用户的登录方式:

- 身份验证要求

- 客户端应用

- 客户端凭据类型

对象

你可以使用以下详细信息标识用户正在尝试访问的资源:

- 应用程序

- 应用程序 ID

- 资源

- 资源 ID

- 资源租户 ID

- 资源服务主体 ID

唯一标识符

登录日志还包含多个唯一标识符,可以让你进一步了解登录尝试。

- 相关 ID:相关 ID 组从同一登录会话登录。 该值基于客户端传递的参数,因此 Microsoft Entra ID 可能无法保证其准确性。

- 请求 ID:对应于已颁发令牌的标识符。 如果正在查找使用特定令牌的登录,则需要先从令牌中提取请求 ID。

- 唯一令牌标识符:登录期间传递的令牌的唯一标识符。 此标识符用于将登录与令牌请求关联起来。

登录活动详细信息

每次登录尝试都包含与这三个主要组件相关的详细信息。 详细信息根据登录类型组织到多个选项卡中。

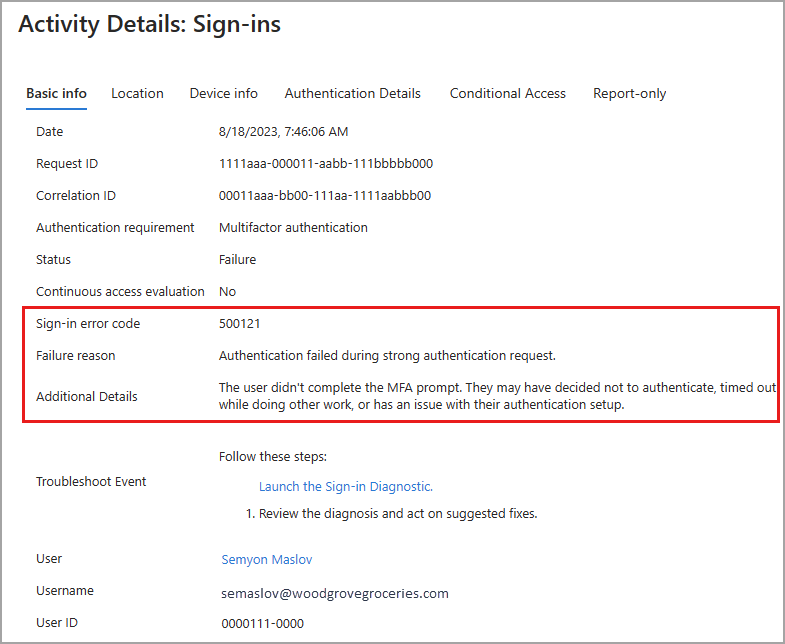

基本信息

“基本信息”选项卡包含与登录尝试相关的大量详细信息。 请记下唯一标识符,因为可能需要这些标识符来排查登录问题。 可以根据“基本信息”选项卡中的详细信息来遵循人物、方式、内容模式。

还可以从“基本信息”选项卡启动登录诊断。有关详细信息,请参阅如何使用登录诊断。

登录错误代码

如果登录失败,你可以在相关日志项的“基本信息”选项卡中获得有关原因的详细信息。 详细信息中显示了错误代码和相关的失败原因。 有关详细信息,请参阅如何排查登录错误。

位置和设备

“位置”和“设备信息”选项卡显示有关用户位置和 IP 地址的常规信息。 “设备信息”选项卡提供有关用于登录的浏览器和操作系统的详细信息。 此选项卡还提供有关设备是合规、托管还是 Microsoft Entra 混合联接的详细信息。

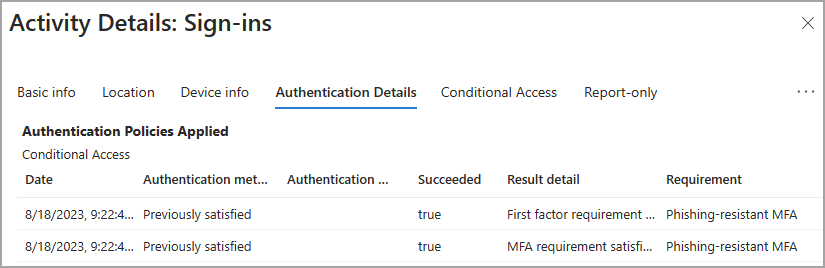

身份验证详细信息

登录日志详细信息中的“身份验证详细信息”选项卡针对每次身份验证尝试提供以下信息:

- 应用的身份验证策略(例如条件访问或安全默认值)的列表。

- 用于登录的身份验证方法顺序。

- 身份验证尝试是否成功以及原因。

使用此信息可以排查用户登录中每个步骤的问题。 使用这些详细信息可以跟踪以下内容:

- 受 MFA 保护的登录数量。

- 每种身份验证方法的使用情况和成功率。

- 使用无密码身份验证方法,例如无密码电话登录和 FIDO2。

- 令牌声明满足身份验证要求的频率,例如,不以交互方式提示用户输入密码或输入 SMS OTP 时。

条件性访问

如果在租户中使用条件访问 (CA) 策略,你可以查看这些策略是否已应用于登录尝试。 列出了可应用于登录的所有策略。 将显示策略的最终结果,以便你可以快速查看策略是否影响了登录尝试。

- 成功:CA 策略已成功应用于登录尝试。

- 失败:CA 策略已应用于登录尝试,但登录尝试失败。

- 未应用:登录不符合要应用的策略的条件。

- 有特定应用场景因其性质而需要免除条件访问评估,以防止无法完成的循环依赖项(难分先后的应用场景)。 这些方案被视为“启动方案”,可能包括与设备注册、设备合规性或网络策略服务器连接器关联的登录。

- Windows Hello 企业版登录显示为“未应用”,因为条件访问策略保护对云资源的登录尝试,不适用于 Windows 登录过程。

- 已禁用:该策略在进行登录尝试时被禁用。

登录详细信息和注意事项

查看登录日志时,必须考虑以下方案。

IP 地址和位置:在 IP 地址和使用该地址的计算机所在的物理位置之间没有确定的连接。 移动网络提供商和 VPN 从中心池分配 IP 地址,这些池通常与使用客户端设备的位置较远。 目前,最好是基于跟踪、注册表数据、反向查看和其他信息将 IP 地址转换为物理位置。

日期和时间:登录尝试的日期和时间已本地化为登录到 Microsoft Entra 管理中心的人员的时区,而不是尝试登录的用户的时区。

条件访问:

Not applied:在登录过程中未对用户和应用程序应用任何策略。 Windows Hello 企业版显示为“未应用”,因为条件访问策略保护对云资源的登录尝试,不适用于 Windows 登录过程。 其他登录可能会中断,因此不会应用策略。Success:在登录过程中为用户和应用程序应用或评估了一个或多个条件访问策略(但不一定是其他条件)。 即使条件访问策略可能不适用,但如果对其进行了评估,条件访问状态会显示成功。Failure:登录满足了至少一个条件访问策略的用户和应用程序条件,授权控件要么未满足,要么设置为阻止访问。- 条件访问不适用于 Windows 登录,例如 Windows Hello 企业版。 条件访问会保护对云资源的登录尝试,而不是设备登录过程。

跨租户访问类型:描述参与者用于访问资源的跨租户访问的类型。 可能的值为:

none- 未跨越 Microsoft Entra 租户边界的登录事件。b2bCollaboration- 使用 B2B 协作由来宾用户执行的跨租户登录。b2bDirectConnect- B2B 执行的跨租户登录。microsoftSupport- 由 Microsoft 外部租户中的 Microsoft 支持代理执行的跨租户登录。serviceProvider- 由云服务提供商 (CSP) 或代表租户中 CSP 客户的类似管理员进行的跨租户登录。unknownFutureValue- MS Graph 用于帮助客户端处理枚举列表中的更改的 sentinel 值。 有关详细信息,请参阅使用 Microsoft Graph的最佳做法。

租户:登录日志跟踪在跨租户方案中相关的两个租户标识符:

- 主租户 – 拥有用户身份的租户。 Microsoft Entra ID 跟踪 ID 和名称。

- 资源租户 – 拥有(目标)资源的租户。

- 由于隐私承诺,Microsoft Entra ID 不会在跨租户方案中填充主租户名称。

- 若要了解租户外部的用户如何访问资源,请选择主租户与资源租户不匹配的所有条目。

多重身份验证:当用户使用 MFA 登录时,实际上会发生几个单独的 MFA 事件。 例如,如果用户输入错误的验证码或未及时响应,则会发送更多 MFA 事件来反映登录尝试的最新状态。 这些登录事件在 Microsoft Entra 登录日志中显示为一个行项。 但是,Azure Monitor 中的同一登录事件显示为多个行项。 这些事件都具有相同的

correlationId。身份验证要求:显示登录成功的所有登录步骤所需的最高级别的身份验证。

- 图形 API 支持

$filter(仅限eq和startsWith运算符)。

- 图形 API 支持

登录事件类型:指示事件表示的登录的类别。

- 用户登录类别可以是

interactiveUser或nonInteractiveUser,并且与登录资源上的 isInteractive 属性的值相对应。 - 托管标识类别为

managedIdentity。 - 服务主体类别为 servicePrincipal。

- Microsoft Graph API,支持:

$filter(仅限eq运算符)。 - Azure 门户不会显示此值,但登录事件会置于与其登录事件类型匹配的选项卡中。 可能的值为:

interactiveUsernonInteractiveUserservicePrincipalmanagedIdentityunknownFutureValue

- 用户登录类别可以是

用户类型:示例包括

member、guest或external。身份验证详细信息:

- OATH 验证码作为 OATH 硬件和软件令牌(Microsoft Authenticator 应用)的身份验证方法被记录。

- 在完全聚合日志信息之前,“身份验证详细信息”选项卡最初显示的数据可能不完整或不准确。 已知示例包括:

- 最初记录登录事件时,会错误地显示以下消息:“满足令牌中的声明”。

- 最初不会记录“主身份验证”行。

- 如果你不确定日志中的某项详细信息,请收集请求 ID 和相关 ID 以用于进一步分析或故障排除。

- 如果应用了身份验证或会话生存期的条件访问策略,则会在登录尝试上方列出这些策略。 如果未看到其中任一选项,则当前未应用这些策略。 有关详细信息,请参阅条件访问会话控件。