如 2023 年 10 月的 Microsoft 数字防御报告中所述

...对数字和平的威胁降低了人们对技术的信任,凸显了在各个级别改善网络防御的迫切需要。

...在 Microsoft,我们的 10,000 多名安全专家每天分析超过 65 万亿个信号...推动了网络安全领域一些最具影响力的见解。 我们可以通过创新行动和集体防御来共同打造网络复原能力。

作为这项工作的一部分,我们将在全球 Microsoft Entra 租户中推出 Microsoft 托管的策略。 这些简化的条件访问策略将采取措施来要求进行多重身份验证,最近的研究发现,这可将入侵风险降低 99% 以上。

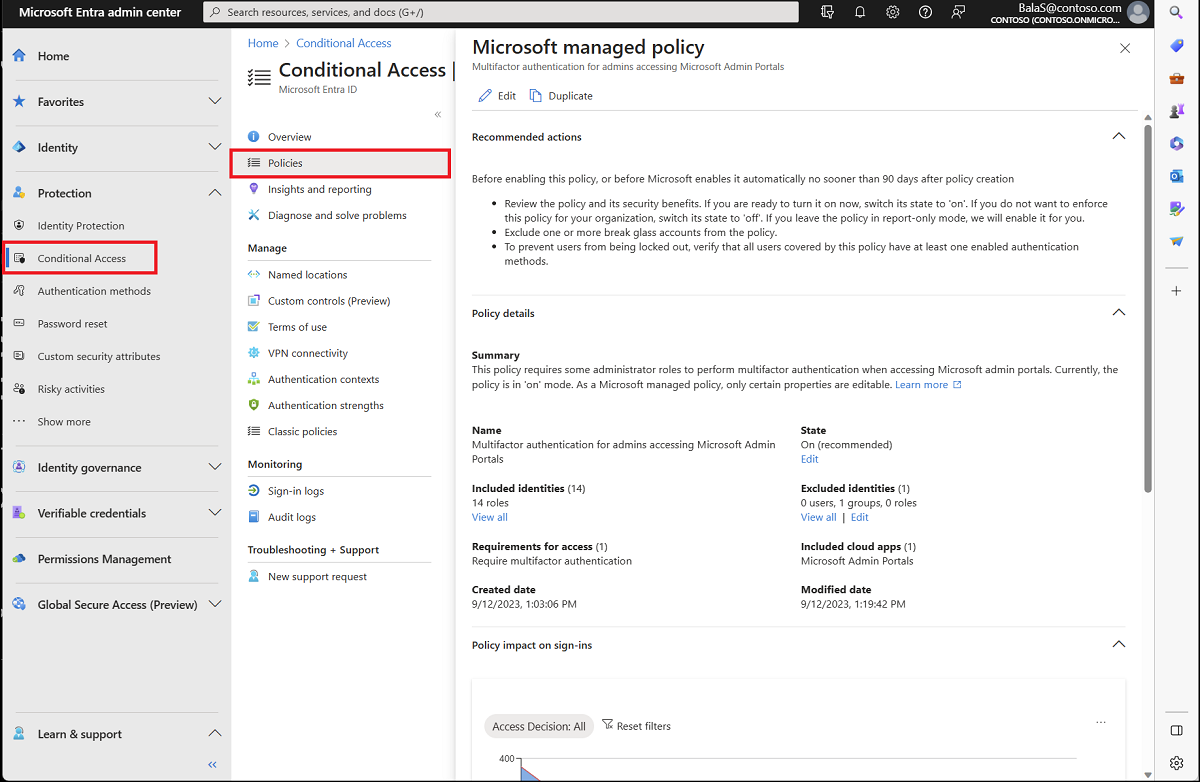

对于至少分配有条件访问管理员角色的管理员,可在 Microsoft Entra 管理中心的“保护”>“条件访问”>“策略”下找到这些策略。

管理员可以编辑策略中的“状态”(开、关或仅报告)和“排除的标识”(用户、组和角色)。 组织应从这些策略中排除其应急或紧急访问帐户,就像在其他条件访问策略中一样。 如果组织想要进行的更改比 Microsoft 托管版本允许的基本更改更多,组织可以复制这些策略。

在这些策略在租户中被引入后,如果它们保持在“仅报告”状态,Microsoft 将在不少于 90 天后启用这些策略。 管理员可以选择更快地启用这些策略,或者通过将策略状态设置为“关闭”来选择退出。 在启用策略前 28 天,客户会收到电子邮件和消息中心帖子通知。

注意

在某些情况下,策略的启用速度可能快于 90 天。 如果此更改适用于租户:

- 我们在您收到的电子邮件和 Microsoft 365 消息中心帖子中提到有关 Microsoft 管理的策略。

- 我们在 Microsoft Entra 管理中心的策略详细信息中提到它。

策略

这些由 Microsoft 管理的策略允许管理员进行简单修改,例如排除用户或将其从仅报告模式转换为启用或停用。 组织无法重命名或删除任何 Microsoft 托管的策略。 在比较熟悉条件访问策略后,管理员可以选择复制策略以生成自定义版本。

随着威胁的演变,Microsoft 将来可能会更改这些策略,以利用新的功能和特性或改进其功能。

阻止传统身份验证

此策略阻止使用旧式身份验证和旧式身份验证协议进行登录尝试。 这些身份验证可能来自较旧的客户端(如 Office 2010)或使用 IMAP、SMTP 或 POP3 等协议的客户端。

根据Microsoft分析超过 99% 的密码喷射攻击使用这些旧式身份验证协议。 禁用或阻止基本身份验证即可阻止上述攻击。

阻止设备代码流

此策略阻止设备代码流,用户在一台设备上启动身份验证,在另一台设备上完成,其令牌将发送回原始设备。 这种类型的身份验证很常见,用户无法输入其凭据,例如智能电视、Microsoft Teams 会议室设备、IoT 设备或打印机。

客户不经常使用设备代码流,但攻击者经常使用。 启用此由Microsoft管理的策略将有助于为您的组织消除此攻击向量。

对访问 Microsoft 管理门户的管理员进行多重身份验证

此策略涵盖了我们认为是高特权角色的 14 个管理员角色(他们将访问 Microsoft 管理门户组),并要求他们执行多重身份验证。

此策略面向未启用安全默认值的 Microsoft Entra ID P1 和 P2 租户。

提示

要求多重身份验证的 Microsoft 托管策略与 2024 年宣布的 Azure 登录强制多重身份验证不同,后者于 2024 年 10 月开始逐步推出。

对按用户的多重身份验证用户进行多重身份验证

此策略涵盖了使用按用户 MFA(Microsoft 已不再推荐的一种配置)的用户。 条件访问提供了更好的管理员体验,其中包含许多额外功能。 将所有 MFA 策略合并到条件访问中有助于更有针对性地要求进行 MFA,降低最终用户摩擦,同时保持安全态势。

此策略面向:

- 使用 Microsoft Entra ID P1 和 P2 为用户提供许可的组织

- 未启用安全默认值的组织

- 启用或强制实施每用户 MFA 的用户数少于 500 人的组织

若要将此策略应用于更多用户,请复制该策略并更改分配。

提示

使用顶部的“编辑”铅笔图标修改 Microsoft 管理的按用户多重身份验证策略可能会导致“更新失败”错误。 若要解决此问题,请在该策略的“排除的标识”部分下选择“编辑”。

安全默认值策略

从使用安全默认值进行升级时,可以使用以下策略。

阻止传统身份验证

此策略阻止旧式身份验证协议访问应用程序。 旧式身份验证是指通过以下方式发出的身份验证请求:

- 不使用新式身份验证的客户端(例如 Office 2010 客户端)

- 使用 IMAP、SMTP 或 POP3 等旧式邮件协议的任何客户端

- 使用旧式身份验证进行的任何登录尝试都将被阻止。

大部分存在危害性的登录尝试都来自旧式身份验证。 由于旧式身份验证不支持多重身份验证,因此攻击者可以使用较旧的协议绕过 MFA 要求。

需要对 Azure 管理进行多重身份验证

此策略涵盖尝试访问通过 Azure 资源管理器 API 管理的各种 Azure 服务的所有用户,这些服务包括:

- Azure 门户

- Microsoft Entra 管理中心

- Azure PowerShell

- Azure CLI

尝试访问任何这些资源时,用户必须先完成 MFA,然后才能获得访问权限。

需要对管理员进行多重身份验证

此策略涵盖任何拥有我们被视为高度特权的管理员角色之一的用户:

- 全局管理员

- 应用程序管理员

- 身份验证管理员

- 计费管理员

- 云应用管理员

- 条件访问管理员

- Exchange 管理员

- 服务台管理员

- 密码管理员

- 特权身份验证管理员

- 特权角色管理员

- 安全管理员

- SharePoint 管理员

- 用户管理员

考虑到这些高特权帐户所拥有的权力,它们在登录任何应用程序时都需要进行多因素认证。

需要对所有用户进行多重身份验证

此策略涵盖了你的组织中的所有用户,并且每当他们登录时都要求他们进行 MFA。 在大多数情况下,会话在设备上持续,用户与另一个应用程序交互时无需完成 MFA。

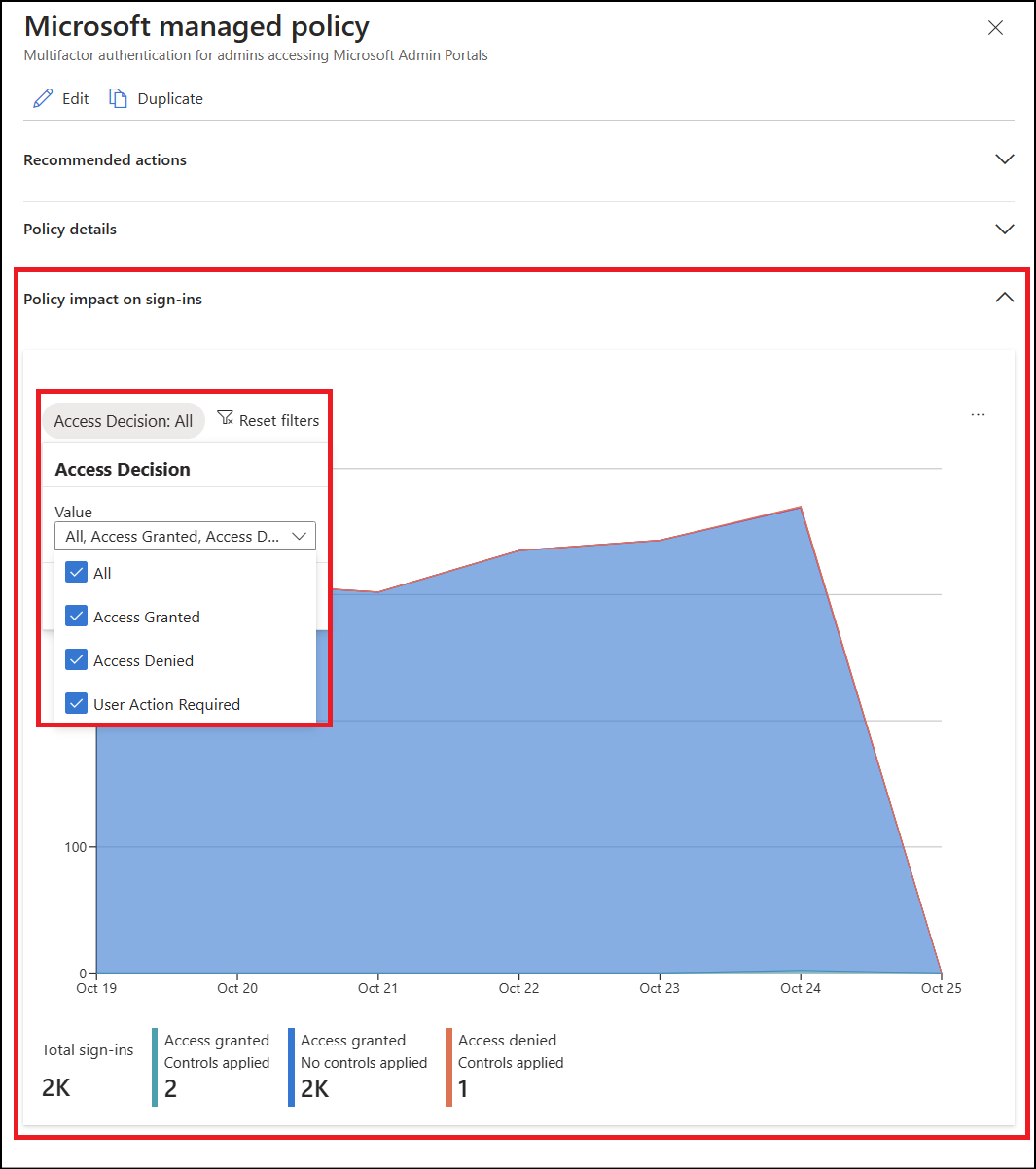

如何查看这些策略的影响?

管理员可以查看“策略对登录的影响”部分,查看关于策略在其环境中的效果的快速摘要。

管理员可以更深入地查看 Microsoft Entra 登录日志,以了解这些策略在其组织中的实际表现。

- 至少以报告读取者身份登录到 Microsoft Entra 管理中心。

- 浏览到“标识”>“监视和运行状况”>“登录日志”。

- 查找要查看的特定登录。 添加或删除筛选器和列,以筛选掉不必要的信息。

- 若要缩小作用域,请如下所示添加筛选器:

- 当具有要调查的特定事件时,使用“关联 ID”。

- 要查看策略失败和成功事件,使用“条件访问”。 限定筛选器的范围,以便仅显示失败事件来限制结果。

- 使用用户名查看与特定用户相关的信息。

- 当需要限定在相关时间范围内时,使用“日期”。

- 若要缩小作用域,请如下所示添加筛选器:

- 找到与用户登录失败对应的登录事件后,选择“条件访问”选项卡。“条件访问”选项卡将显示导致登录中断的特定策略。

- 若要进一步调查,请点击“策略名称”以深入查看策略的配置。 单击“策略名称”显示所选策略的策略配置用户界面,供你进行查看和编辑。

- 在登录事件的“基本信息”、“位置”、“设备信息”、“身份验证详细信息”和“其他详细信息”选项卡中,也提供了用于评估条件访问策略的客户端用户和设备详细信息。

常见问题

什么是条件访问?

条件访问是一项 Microsoft Entra 功能,允许组织在访问资源时强制实施安全要求。 条件访问通常用于强制实施多重身份验证、设备配置或网络位置要求。

这些策略可以视为“如果……那么……”的逻辑表达式。

如果分配(用户、资源和条件)为真,那么便应用策略中的访问控制(授权和/或会话)。 如果 (If) 你是想要访问某个 Microsoft 管理门户的管理员,那么 (then) 你必须执行多重身份验证来证明确实是你自己。

如果想要进行更多更改,该怎么办?

管理员可以选择在策略列表视图中使用“复制”按钮来复制这些策略,从而对其进行进一步更改。 此新策略可使用与任何其他条件访问策略相同的配置方式,从 Microsoft 推荐的位置开始。 请注意,不要因为这些更改而无意中降低了您的安全状况。

这些策略涵盖了哪些管理员角色?

- 全局管理员

- 应用程序管理员

- 身份验证管理员

- 计费管理员

- 云应用管理员

- 条件访问管理员

- Exchange 管理员

- 服务台管理员

- 密码管理员

- 特权身份验证管理员

- 特权角色管理员

- 安全管理员

- SharePoint 管理员

- 用户管理员

如果我使用不同的解决方案进行多重身份验证,该怎么办?

使用外部身份验证方法完成的多重身份验证满足 Microsoft 托管策略的 MFA 要求。

通过联合标识提供者(IdP)完成多重身份验证后,根据配置,它可能满足Microsoft Entra ID MFA 要求。 有关详细信息,请参阅使用来自联合 IdP 的 MFA 声明实现 Microsoft Entra ID 多重身份验证 (MFA) 控制。