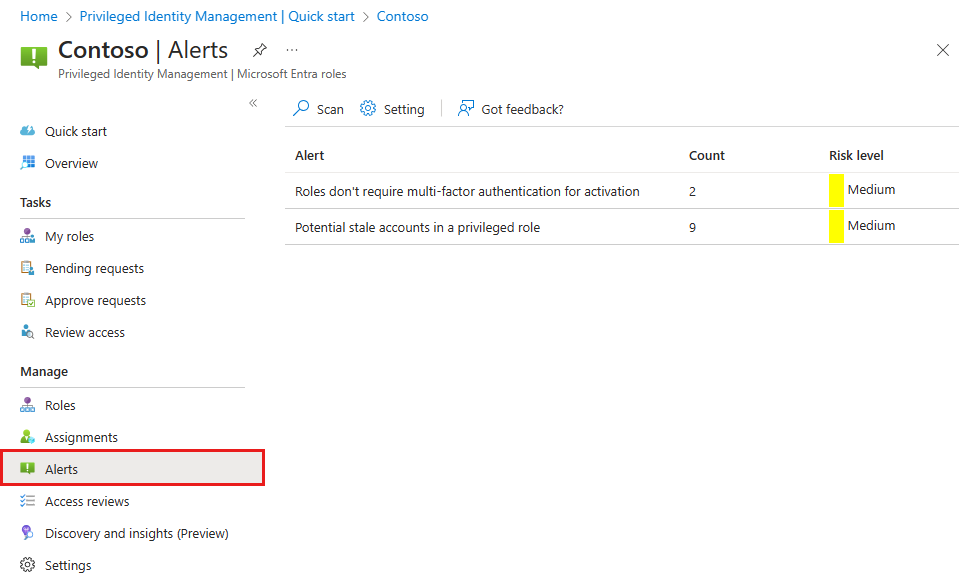

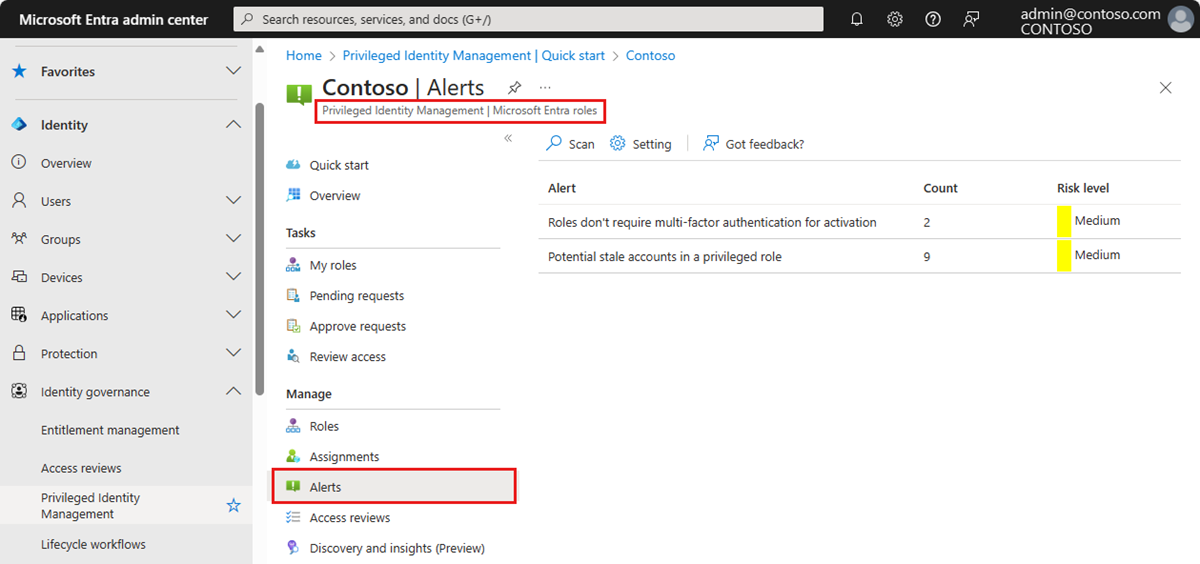

当属于 Microsoft Entra ID 的组织中存在可疑或不安全活动时,Privileged Identity Management (PIM) 会生成警报。 触发警报时,它显示在 Privileged Identity Management 仪表板上。 选择警报以查看列出了已触发该警报的用户或角色的报告。

注意

Privileged Identity Management 中的一个事件可以生成发往多个收件人(被分派人、审批者或管理员)的电子邮件通知。 每个事件发送的最大通知数为 1000。 如果收件人数超过 1000,则只有前 1000 个收件人会收到电子邮件通知。 这不会阻止其他被分派人、管理员或审批者在 Microsoft Entra ID 和 Privileged Identity Management 中使用其权限。

许可要求

使用 Privileged Identity Management 需要许可证。 有关许可的详细信息,请参阅 Microsoft Entra ID 治理许可基础知识。

安全警报

本部分列出 Microsoft Entra 角色的所有安全警报,以及如何修复和防止这些警报。 严重性的含义如下:

- 高:因策略冲突需要立即采取措施。

- 中:不需要立即采取措施,但有潜在的策略冲突。

- 低:不需要立即采取措施,但建议考虑可取的策略更改。

注意

只有以下角色能够读取 Microsoft Entra 角色的 PIM 安全警报:全局管理员、特权角色管理员、全局读取者、安全管理员以及安全读取者。

管理员不使用其特权角色

严重级别:低

| 说明 | |

|---|---|

| 为何收到此警报? | 分配他们不需要的特权角色的用户会增大受攻击的可能性。 在不经常使用的帐户中,攻击者也更容易隐藏。 |

| 如何修复? | 查看列表中的用户,将其从不需要的特权角色中移除。 |

| 防护 | 特权角色只分配给有业务需要的用户。 安排定期的访问评审,以确认用户是否仍需要访问权限。 |

| 门户中的缓解措施 | 从用户的特权角色中删除其帐户。 |

| 触发器 | 如果用户在指定天数过后未激活角色,将触发此警报。 |

| 天数 | 此设置指定用户可以不激活角色的最大天数(0 到 100)。 |

角色无需多重身份验证进行激活

严重级别:低

| 说明 | |

|---|---|

| 为何收到此警报? | 如果不执行多重身份验证,则遭到入侵的用户可以激活特权角色。 |

| 如何修复? | 查看角色列表,要求执行多重身份验证(针对每个角色)。 |

| 防护 | 针对每个角色要求执行 MFA。 |

| 门户中的缓解措施 | 要求在激活特权角色时执行多重身份验证。 |

组织没有 Microsoft Entra ID P2 或 Microsoft Entra ID 治理

严重级别:低

| 说明 | |

|---|---|

| 为何收到此警报? | 当前 Microsoft Entra 组织没有 Microsoft Entra ID P2 或 Microsoft Entra ID 治理。 |

| 如何修复? | 请参阅与 Microsoft Entra 版本有关的信息。 升级到 Microsoft Entra ID P2 或 Microsoft Entra ID 治理。 |

可能有过时的帐户充当特权角色

严重级别:中

| 说明 | |

|---|---|

| 为何收到此警报? | 此警报不再基于帐户的上一次密码更改日期触发。 此警报适用于在过去 n 天内未登录的特权角色中的帐户,其中 n 是天数,可以在 1-365 天的范围内进行配置。 这些帐户可能是未维护且易受攻击者攻击的服务帐户或共享帐户。 |

| 如何修复? | 请检查列表中的帐户。 如果它们不再需要访问权限,请将其从特权角色中删除。 |

| 防护 | 确保当知道密码的用户有变化时,共享的帐户会轮换使用强密码。 使用访问评审定期审查具有特权角色的帐户,并删除不再需要的角色分配。 |

| 门户中的缓解措施 | 从用户的特权角色中删除其帐户。 |

| 最佳实践 | 使用密码进行身份验证并分配给高特权管理角色(如全局管理员或安全管理员)的共享帐户、服务帐户和紧急访问帐户应针对以下情况轮换其密码:

|

在 Privileged Identity Management 之外分配角色

严重级别:高

| 说明 | |

|---|---|

| 为何收到此警报? | 在 Privileged Identity Management 外部进行的特权角色分配未受到正确的监视,可能表示正遭到攻击。 |

| 如何修复? | 查看列表中的用户,将其从 Privileged Identity Management 外部分配的特权角色中删除。 你还可以在警报设置中启用或禁用警报及其附带的电子邮件通知。 |

| 防护 | 调查在 Privileged Identity Management 外部的哪个位置为用户分配了特权角色,禁止将来在该位置进行分配。 |

| 门户中的缓解措施 | 从用户的特权角色中删除用户。 |

注意

从警报设置启用警报时,PIM 会针对“在 PIM 外部分配角色”警报发送电子邮件通知。对于 PIM 中的 Microsoft Entra 角色,电子邮件将发送至已启用 Privileged Identity Management 的特权角色管理员、安全管理员和全局管理员。 对于 PIM 中的 Azure 资源,电子邮件将发送至所有者和用户访问管理员。

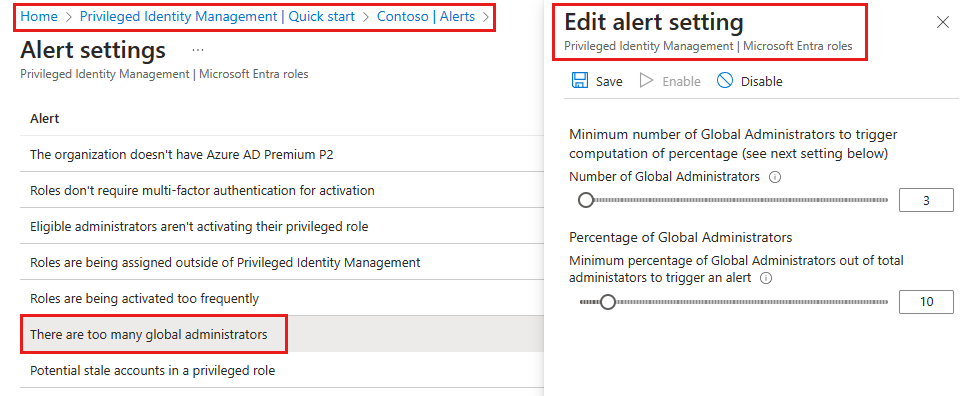

全局管理员过多

严重级别:低

| 说明 | |

|---|---|

| 为何收到此警报? | 全局管理员是特权最高的角色。 如果全局管理员遭到入侵,则攻击者可以获取其所有访问权限,使整个系统面临风险。 |

| 如何修复? | 检查列表中的用户,并删除不是绝对需要全局管理员角色的所有用户。 改为这些用户分配特权更低的角色。 |

| 防护 | 为用户分配他们所需的最低特权角色。 |

| 门户中的缓解措施 | 从用户的特权角色中删除其帐户。 |

| 触发器 | 如果满足两个不同的条件并且可以同时配置这两个条件,将触发此警报。 首先,需要达到全局管理员角色分配的某个特定阈值。 其次,总角色分配的特定百分比必须是全局管理员。 如果只满足其中一个度量,不会显示该警报。 |

| 全局管理员的最少数目 | 此设置指定的全局管理员角色分配数量(2 到 100)你认为对你的 Microsoft Entra 组织来说太少。 |

| 全局管理员百分比 | 此设置指定属于全局管理员的管理员的最小百分比(0% 到 100%),你不希望你的 Microsoft Entra 组织降到该值之下。 |

角色激活过于频繁

严重级别:低

| 说明 | |

|---|---|

| 为何收到此警报? | 同一用户多次激活同一特权角色是受到攻击的迹象。 |

| 如何修复? | 检查列表中的用户,并确保用户特权角色的激活持续时间设置得足够长,使他们能够执行任务。 |

| 防护 | 确保特权角色的激活持续时间设置得足够长,使用户能够执行其任务。 对于帐户由多个管理员共享的特权角色,要求执行多重身份验证。 |

| 门户中的缓解措施 | 不适用 |

| 触发器 | 如果用户在指定期限内多次激活同一特权角色,将触发此警报。 可以同时配置时间段和激活次数。 |

| 激活续订时间范围 | 此设置以天、小时、分钟和秒为单位指定要用于跟踪可疑续订的时间段。 |

| 激活续订次数 | 此设置指定你希望在所选时间范围内获得通知的激活次数(2 到 100)。 可通过移动滑块或在文本框中键入数字更改此设置。 |

自定义安全警报设置

按照以下步骤,在 Privileged Identity Management 中为 Microsoft Entra 角色配置安全警报:

至少以特权角色管理员身份登录到 Microsoft Entra 管理中心。

浏览到“标识治理”>“Privileged Identity Management”>“Microsoft Entra 角色”>“警报”>“设置”。 有关如何将 Privileged Identity Management 磁贴添加到仪表板的信息,请参阅开始使用 Privileged Identity Management。

在各个警报上自定义设置以适应你的环境和安全目标。