本文介绍如何实施现代交互式身份验证流程,以允许运行 Windows 10 20H1、Windows Server 2022 或更高版本的 Windows 的客户端使用 Windows 身份验证向 Azure SQL 托管实例进行身份验证。 客户端必须已加入 Microsoft Entra ID(以前称为 Azure Active Directory),或已加入 Microsoft Entra 混合联接。

启用新式交互式身份验证流程是使用 Microsoft Entra ID 和 Kerberos 为 Azure SQL 托管实例设置 Windows 身份验证的一个步骤。 传入的基于信任的流适用于运行 Windows 10/Windows Server 2012 及更高版本的已建立 AD 联接的客户端。

使用此功能,Microsoft Entra ID 现在是它自己独立的 Kerberos 领域。 Windows 10 21H1 客户端已启用,并将重定向客户端来访问 Microsoft Entra Kerberos,从而请求 Kerberos 票证。 客户端访问 Microsoft Entra Kerberos 的功能默认是关闭的,可以通过修改组策略启用。 可以使用组策略来分阶段部署此功能,方法是选择你要试用的特定客户端,然后将其扩展到你环境中的所有客户端。

注意

Microsoft Entra ID 以前称为 Azure Active Directory (Azure AD)。

先决条件

无需设置 Active Directory 到 Microsoft Entra ID,即可在加入 Microsoft Entra 的 VM 上运行软件,以便通过 Windows 身份验证访问Azure SQL 托管实例。 需要满足以下先决条件才能实施现代交互式身份验证流程:

| 先决条件 | 说明 |

|---|---|

| 客户端必须运行 Windows 10 20H1、Windows Server 2022 或更高版本的 Windows。 | |

| 客户端必须加入 Microsoft Entra,或加入混合 Microsoft Entra。 | 你可以通过运行 dsregcmd 命令来确定是否满足此先决条件:dsregcmd.exe /status |

| 应用程序必须通过交互式会话连接到托管实例。 | 这支持 SQL Server Management Studio (SSMS) 和 Web 应用程序等应用程序,但不适用于作为服务运行的应用程序。 |

| Microsoft Entra 租户。 | |

| 同一 Microsoft Entra 租户下计划用于身份验证的 Azure 订阅。 | |

| 已安装 Microsoft Entra Connect。 | 混合环境,即 Microsoft Entra ID 和 AD 中都存在标识。 |

配置组策略

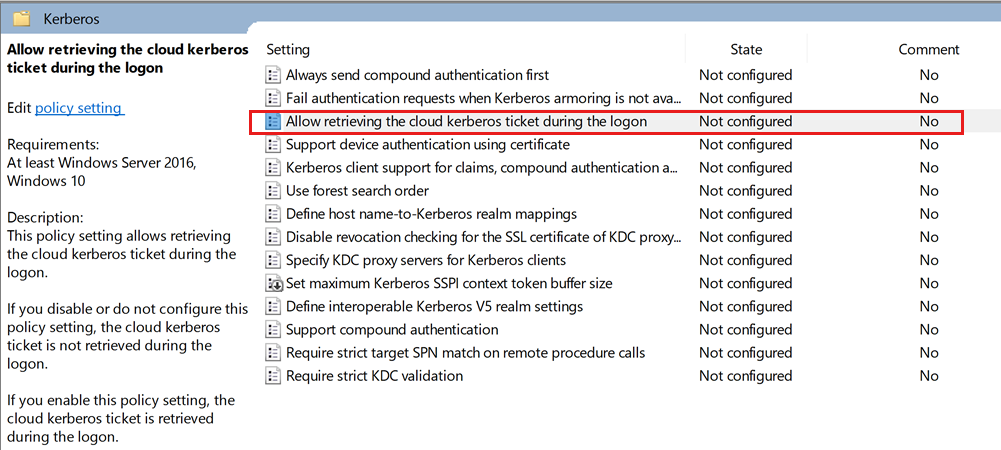

启用以下组策略设置 Administrative Templates\System\Kerberos\Allow retrieving the cloud Kerberos ticket during the logon:

打开组策略编辑器。

导航到

Administrative Templates\System\Kerberos\。选择“允许在登录期间检索云 kerberos 票证”设置。

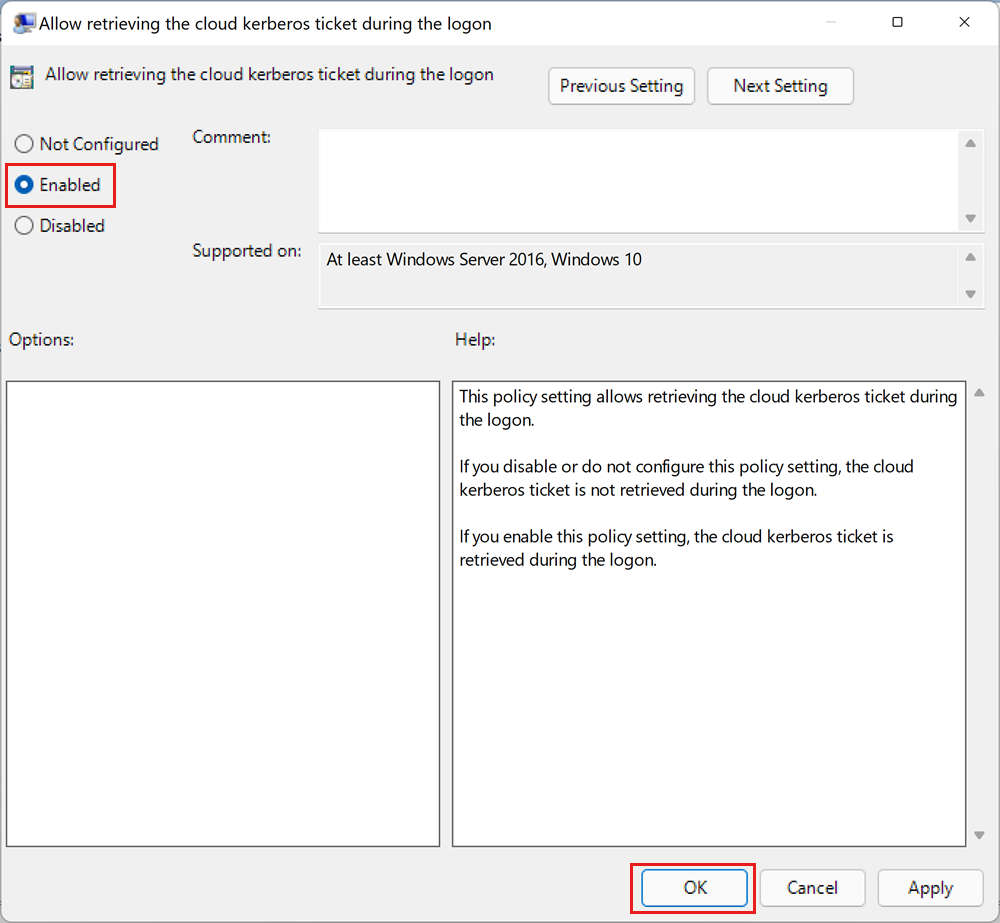

在设置对话框中,选择“已启用”。

选择“确定” 。

刷新 PRT(可选)

如果具有现有登录会话的用户在启用此功能后立即尝试使用此功能,则他们可能需要刷新其 Microsoft Entra 主刷新令牌 (PRT)。 PRT 可能需要几小时才能自行刷新。

要手动刷新 PRT,请从命令提示符运行以下命令:

dsregcmd.exe /RefreshPrt

后续步骤

详细了解如何为 Azure SQL 托管实例上的 Microsoft Entra 主体实现 Windows 身份验证: